Java注入是网络安全中的一大隐患,本文将深入解析其原理并提供有效的防护策略。在当今数字化时代,Web应用程序的安全性变得尤为重要,而注入攻击长期占据OWASP十大Web应用安全风险的前列。作为Java开发者,理解这些攻击的工作原理并掌握相应的防御措施,是保障系统安全的基础能力。不同于简单的语法错误,注入漏洞往往能够绕过常规的安全检查,直接威胁到系统的核心数据和业务逻辑。

Java注入攻击的常见类型与原理多种多样,其中最常见的是SQL注入,但也包括LDAP注入、命令注入和表达式语言注入等。这些攻击的共同点是攻击者通过构造特殊的输入数据,欺骗应用程序执行非预期的命令或查询。了解这些攻击方式的工作原理,是构建有效防御机制的第一步。

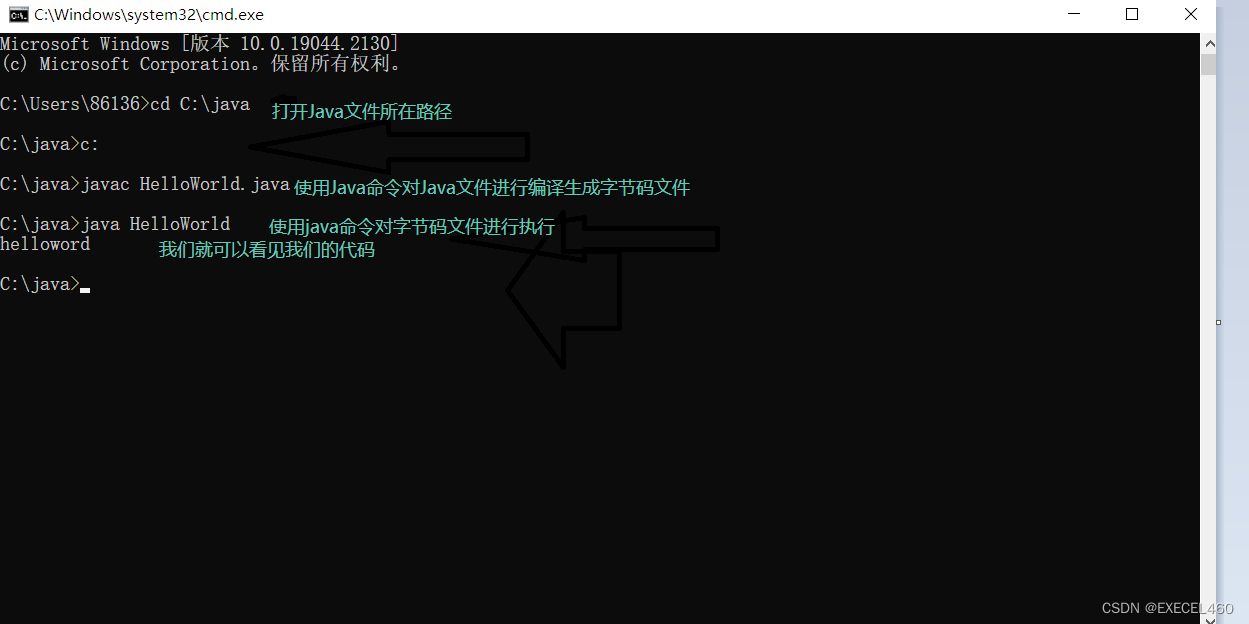

SQL注入在Java中的具体表现尤为值得关注。当应用程序使用字符串拼接的方式构造SQL语句时,攻击者可以通过在输入参数中嵌入SQL片段来改变原语句的逻辑。例如,一个简单的登录验证查询"SELECT * FROM users WHERE username='"+username+"' AND password='"+password+"'"就可能被恶意输入"admin'--"完全绕过。这种攻击不仅能够绕过认证,还可能导致数据泄露、篡改甚至整个数据库的沦陷。在Java开发中,使用JDBC直接拼接SQL语句是这类漏洞的主要来源。

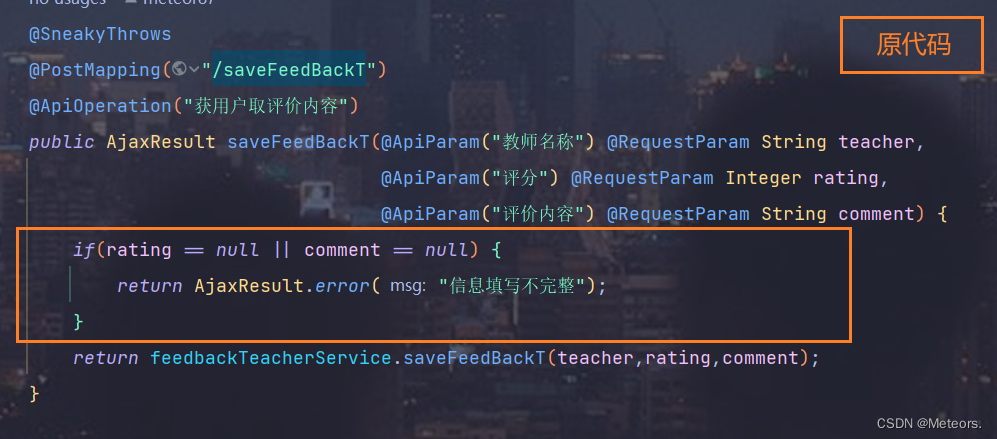

如何通过代码审计发现潜在的注入漏洞是每个Java开发者都应该掌握的技能。通过系统地审查代码,可以识别出那些直接拼接用户输入到SQL语句、系统命令或表达式中的危险模式。重点关注那些使用Statement而非PreparedStatement的JDBC代码,以及使用Runtime.exec()执行系统命令的地方。此外,现代静态代码分析工具如SonarQube、FindBugs等也能帮助自动检测这类问题。值得注意的是,即使使用了参数化查询,如果动态表名或列名是通过拼接实现的,仍然可能存在注入风险。

为什么Java注入攻击如此危险?这个问题需要从多个维度来理解。首先,Java作为企业级应用的主流语言,承载着大量关键业务系统和敏感数据。一次成功的注入攻击可能导致企业核心数据泄露,造成巨大的经济损失和声誉损害。其次,Java应用的复杂性使得注入漏洞可能存在于多个层次,从数据访问层到视图层都可能成为攻击入口。与PHP注入相比,Java注入往往更难被发现和利用,但一旦成功,危害可能更为深远,因为Java应用通常处理更重要的业务逻辑。2023年最新的Java注入防护技术研究表明,随着微服务架构和云原生应用的普及,注入攻击的载体和方式也在不断演变,传统的防护措施可能不再足够。

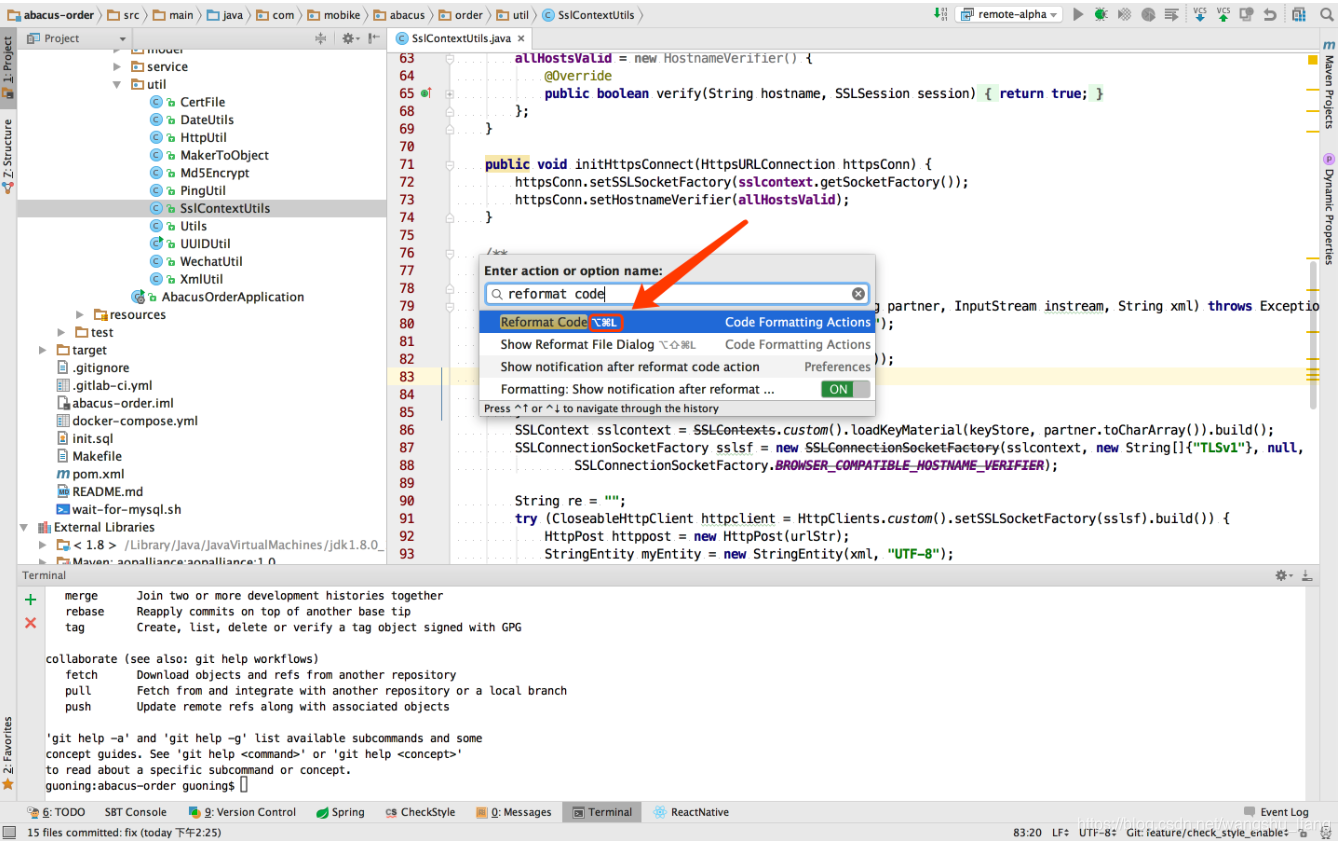

5个实战技巧:有效防护Java注入攻击是每个开发团队都应该掌握的防御武器。第一,始终坚持使用参数化查询,这是预防SQL注入最有效的方法。PreparedStatement不仅能够防止注入,还能提高查询性能。第二,实施严格的输入验证,使用白名单而非黑名单策略,确保输入数据符合预期格式。第三,采用最小权限原则,数据库账户只应拥有必要的最低权限,避免使用具有管理员权限的账户连接数据库。第四,使用现代的持久层框架如Hibernate或MyBatis,它们内置了防注入机制,但要注意正确使用。第五,定期更新和修补依赖库,许多注入漏洞实际上来自于第三方库的缺陷,保持依赖项的最新状态至关重要。这些Java注入攻击的预防方法构成了多层次的安全防线。

立即行动:加固你的Java应用免受注入威胁不应该只是停留在理论层面。首先,对现有代码库进行全面安全审计,识别并修复潜在的注入漏洞。其次,在开发流程中引入安全编码规范,确保新代码不会引入类似问题。第三,建立持续的安全测试机制,将静态代码分析、动态扫描和渗透测试纳入CI/CD流程。最后,保持对最新安全威胁的关注,及时了解2023年最新的Java注入防护技术,因为安全是一个持续的过程而非一次性任务。记住,在网络安全领域,预防远比补救更为经济和有效。通过系统地应用这些策略,你可以显著降低Java应用遭受注入攻击的风险,保护用户数据和业务系统的安全。