在现代分布式系统架构中,单点登录(SSO)已成为身份认证领域不可或缺的组成部分。对于Java开发者而言,掌握SSO实现技术不仅能提升系统安全性,还能显著改善用户体验。本文将深入剖析Java环境中实现SSO的技术细节,特别针对2023年Java单点登录最新方案进行系统讲解。

单点登录的核心原理在于通过集中式的认证服务,使用户只需一次登录即可访问多个相互信任的应用系统。在Java生态中,这一机制通常通过会话令牌或安全断言来实现。目前主流的实现方式包括基于OAuth2的授权协议、SAML2.0标准以及OpenID Connect等开放协议。值得注意的是,OAuth2和SAML在Java中的比较显示,前者更适合现代Web和移动应用场景,而后者在企业级集成中仍保持优势。

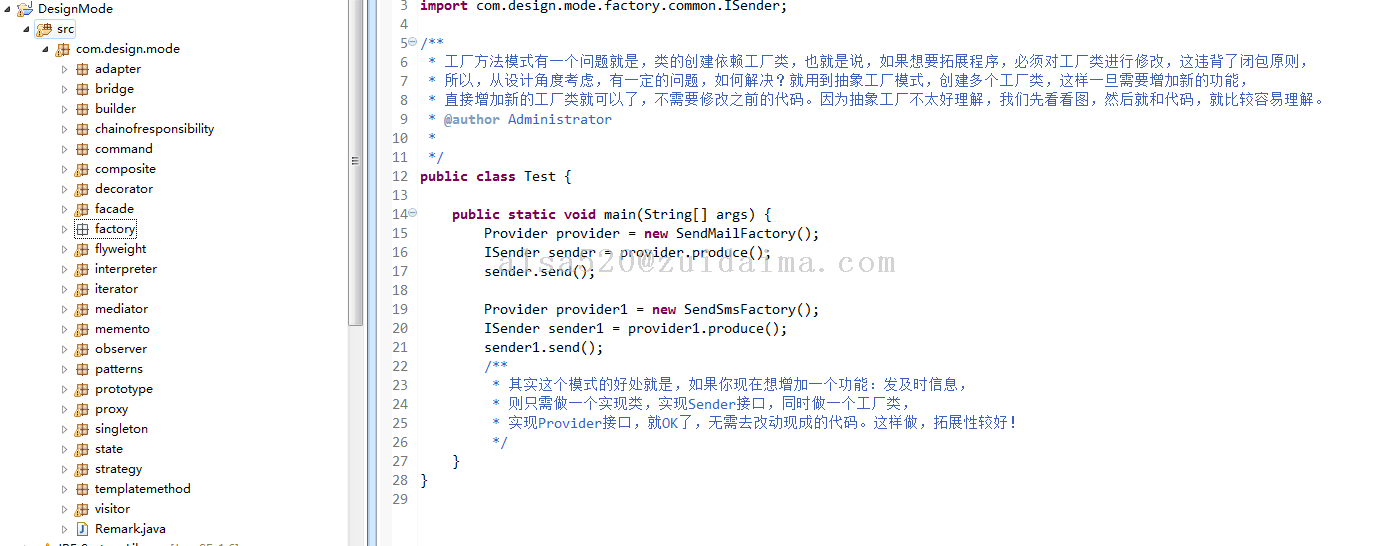

Spring Security作为Java安全领域的事实标准,为单点登录提供了全面支持。下面我们将通过五个关键步骤,演示如何在Java项目中集成单点登录功能:

第一步是建立认证服务器。使用Spring Security OAuth2项目可以快速搭建OAuth2授权服务器,这是实现SSO的基础设施。配置时需特别注意tokenStore和JwtAccessTokenConverter的bean定义,这关系到令牌的生成和验证机制。

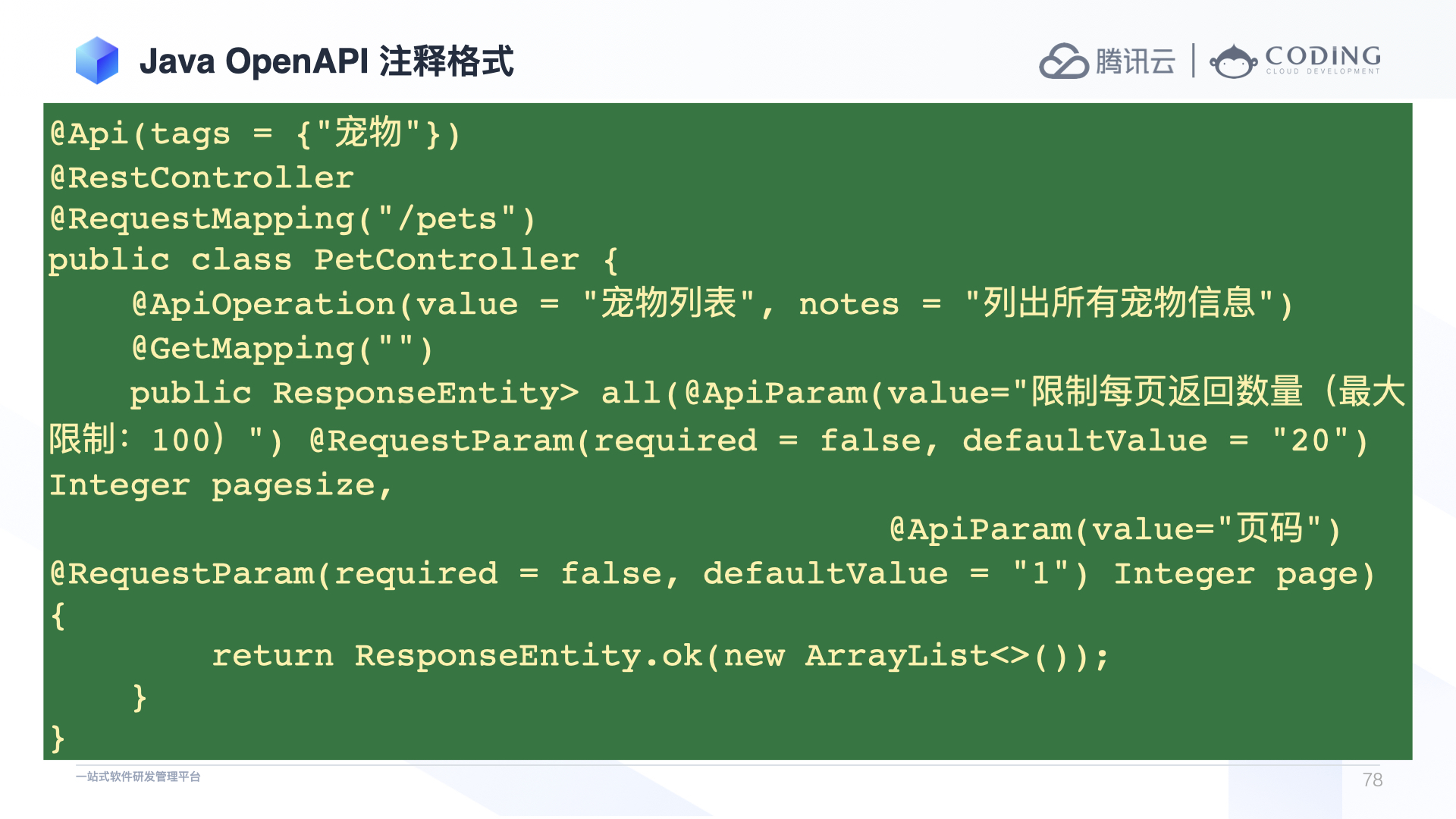

第二步涉及资源服务器的配置。在需要受保护的微服务中,通过@EnableResourceServer注解启用资源服务器功能,并配置安全规则。这里需要与认证服务器共享相同的安全配置,特别是签名密钥的同步至关重要。

第三步是前端应用的适配。对于SPA应用,推荐使用PKCE增强的授权码模式,这是2023年Java单点登录最新方案中的安全最佳实践。在Java后端,需要配置适当的CORS规则和CSRF防护策略。

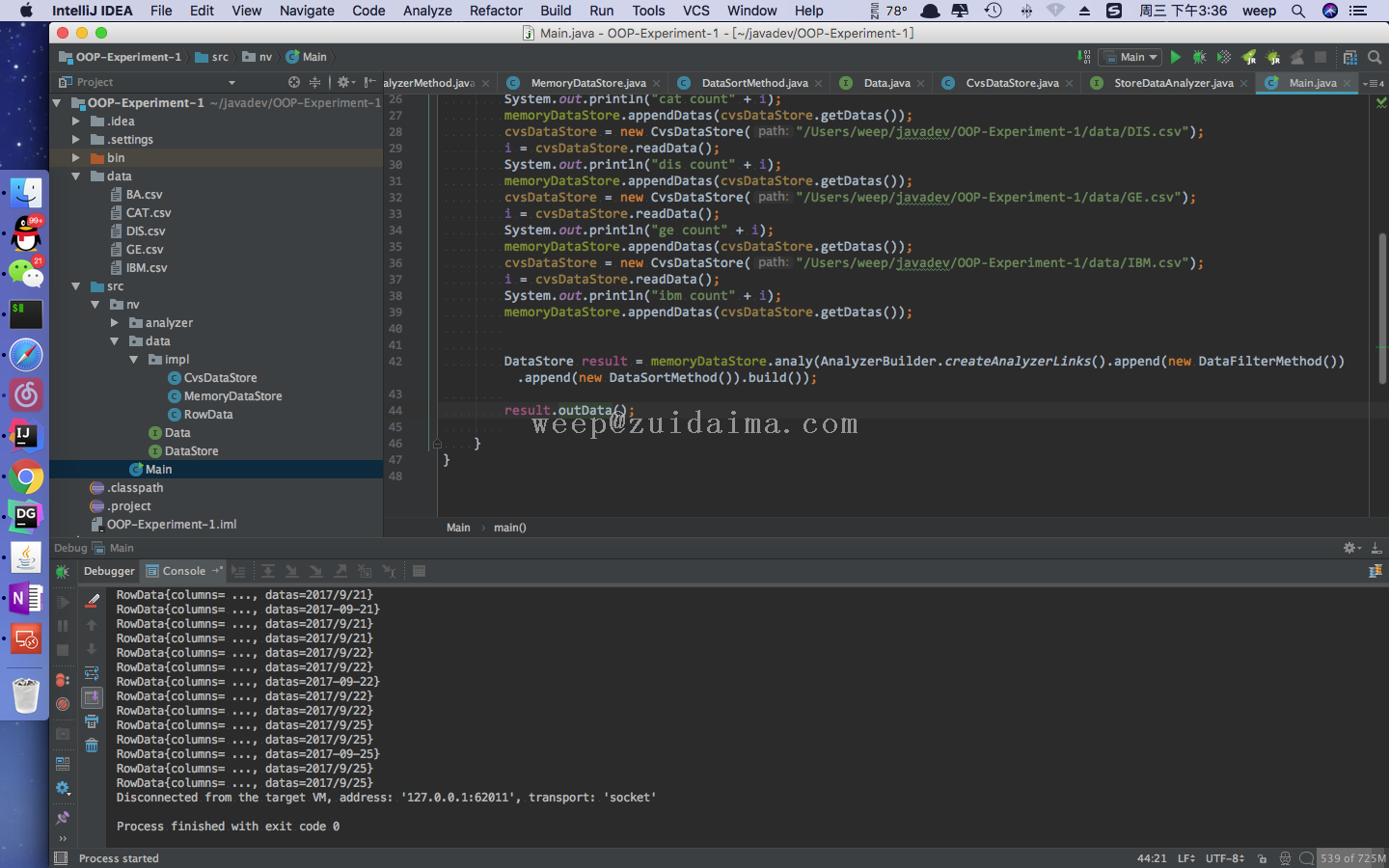

第四步处理会话管理。分布式会话可通过Spring Session项目实现,将会话信息存储在Redis等共享存储中。这是确保多系统间单点登录体验一致性的关键技术点。

最后一步是安全加固。配置TokenRelay过滤器实现服务间安全调用,同时设置适当的令牌刷新机制。在Spring Security单点登录配置中,必须注意配置合理的令牌有效期和刷新策略。

实现过程中常遇到的安全挑战包括跨站请求伪造(CSRF)防护、令牌劫持防范以及会话固定攻击防护。针对这些风险,建议采取以下措施:启用严格的CSP策略、实现双向TLS认证、采用短期有效的JWT令牌并配合刷新令牌机制。特别是在使用OAuth2协议时,必须正确处理state参数来防范CSRF攻击。

从企业级实践来看,某大型电商平台的案例颇具参考价值。该平台采用Spring Cloud架构,通过Gateway集中处理认证,各微服务专注于业务逻辑。其优化经验表明:令牌内省端点应进行限流保护、用户权限信息建议采用声明式而非查询式获取、登录会话应实现全局超时控制。这些经验对于如何在Java项目中集成单点登录具有重要指导意义。

随着云原生架构的普及,Java单点登录实现教程也需要与时俱进。服务网格(Service Mesh)技术的兴起使得部分认证功能可以下沉到基础设施层,但业务层面的权限控制仍需在应用层实现。这种分层安全架构将成为未来发展趋势。

现在正是为你的Java系统实现单点登录的最佳时机。无论是选择成熟的Spring Security方案,还是基于最新Quarkus框架的OIDC扩展,Java生态都提供了丰富的工具链。建议从简单的OAuth2授权码流程开始实践,逐步扩展到多因素认证等高级场景。记住,良好的单点登录实现不仅能提升安全性,更能为业务增长提供坚实的技术支撑。